Client VPNでInternetアクセス

以前の記事では、AWS Client VPNにて、クライアント端末からプライベートサブネットにある

WindowsサーバへRDP接続を行いました。

今回はクライアント端末からInternet接続を可能とする設定を説明していきたいと思います。

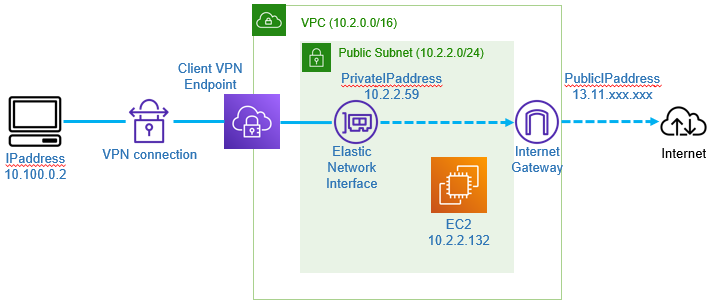

構成

VPCを経由したインターネットアクセス

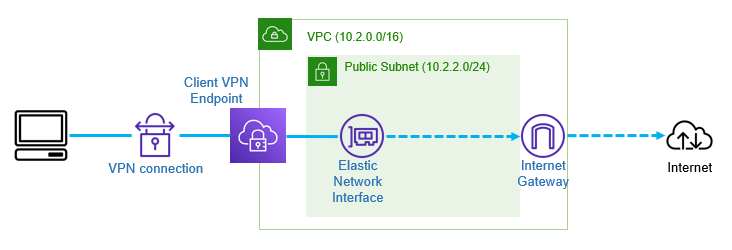

- クライアントVPNエンドポイントへ関連付けるサブネットはパブリックサブネットとする。

(=InternetGatewayへのrouteを持たせる。) - クライアントVPNエンドポイントの認証設定にて宛先0.0.0.0/0を許可する。

- クライアントVPNエンドポイントのルートテーブルに0.0.0.0/0を追加。

上記の設定を行っていきます。

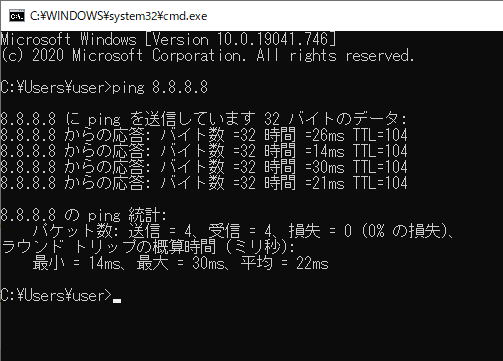

設定前の状態

AWS Client VPNへ接続している状態ですが、8.8.8.8(Google Public DNS)へのping疎通が

行えないことを確認できます。それでは、AWSへ設定を追加していこうと思います。

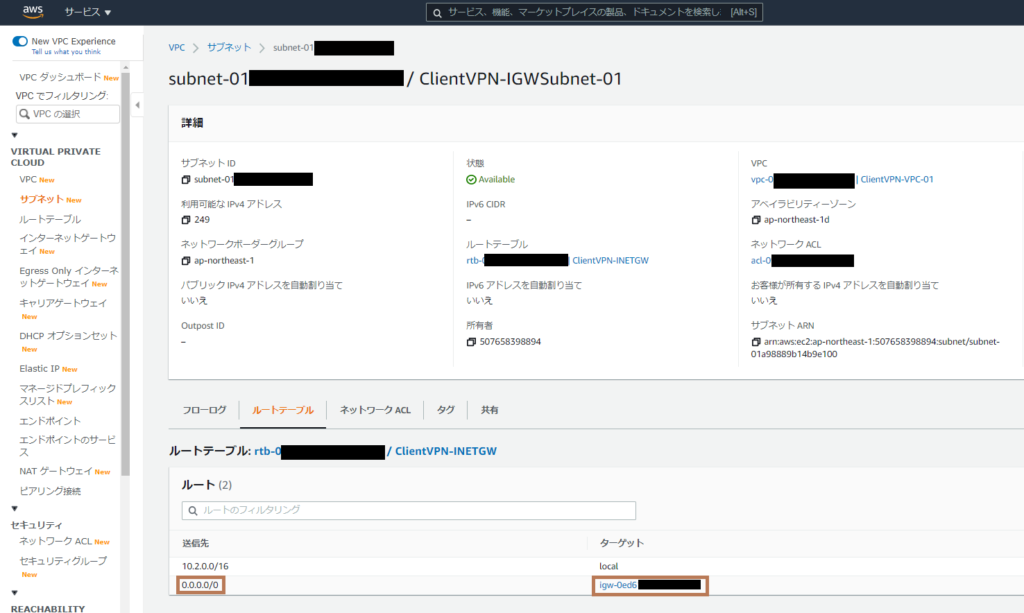

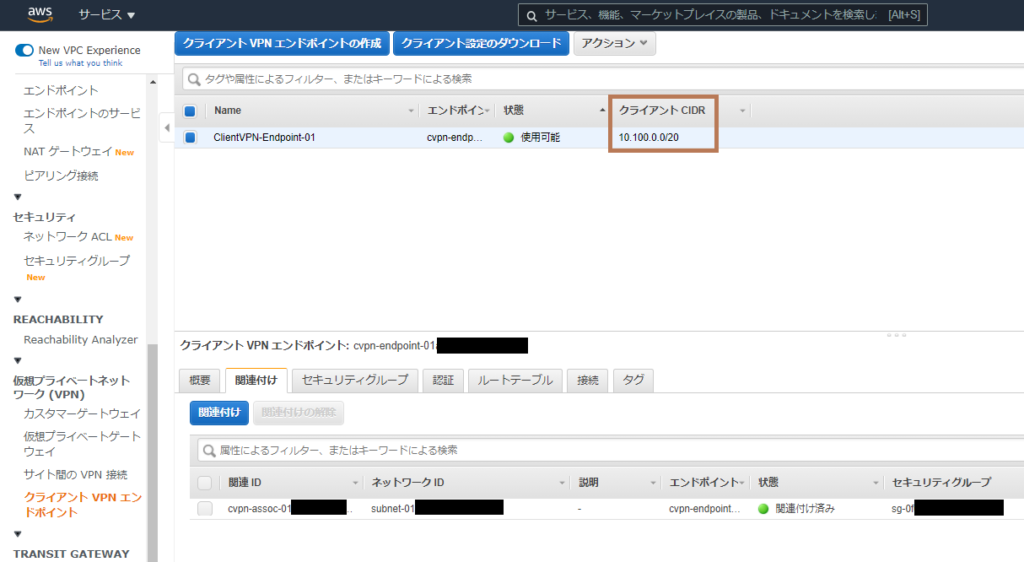

クライアントVPNエンドポイントへパブリックサブネットを関連付ける

宛先経路:0.0.0.0/0のターゲットがInternetGatewayに向いていることから、このサブネットが

パブリックサブネットということがわかります。このサブネットをクライアントVPNエンドポイントへ関連付けます。

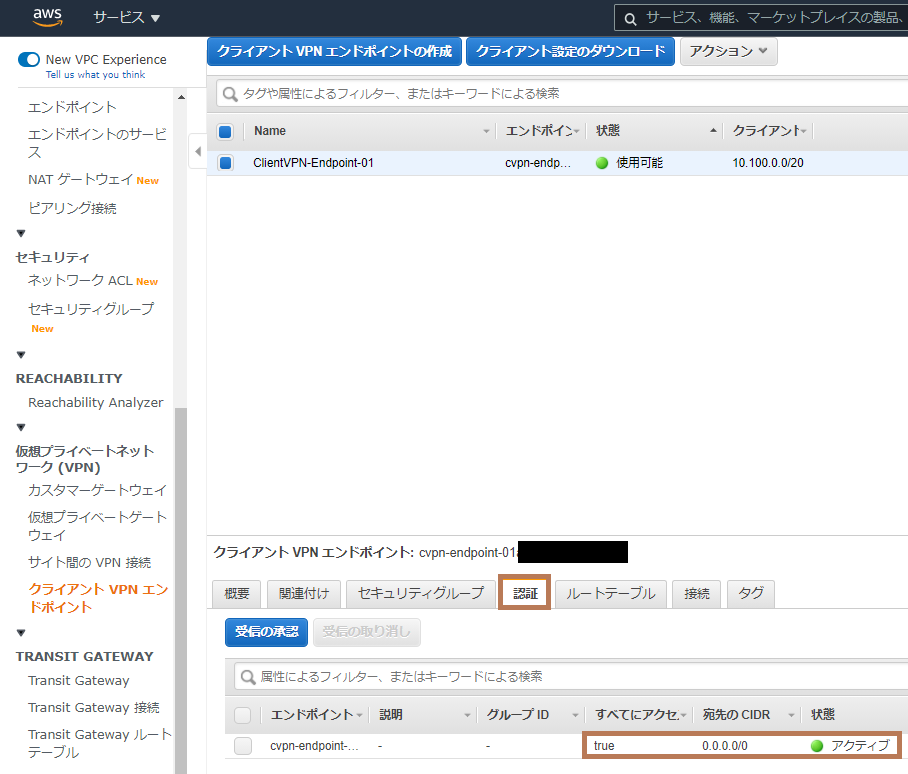

認証設定

認証設定にて宛先0.0.0.0/0を許可します。

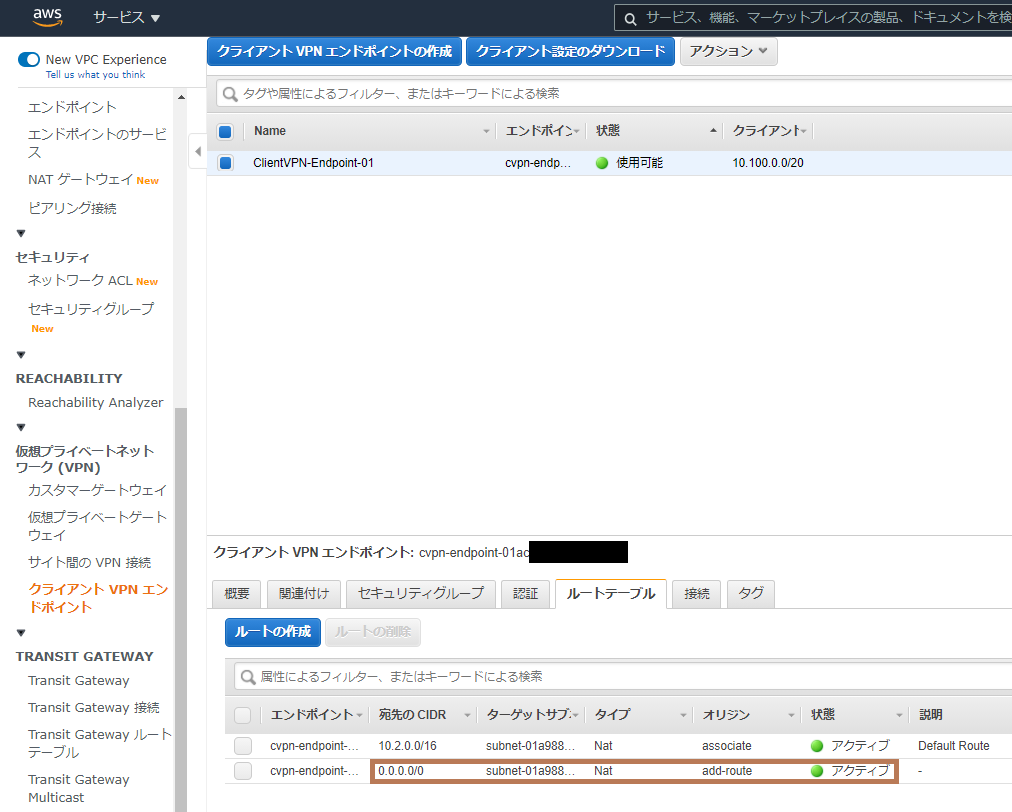

ルートテーブル設定

ルートテーブルに0.0.0.0/0を追加します。

疎通確認

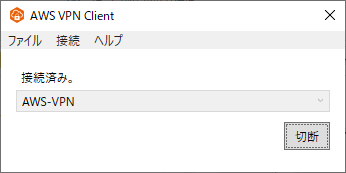

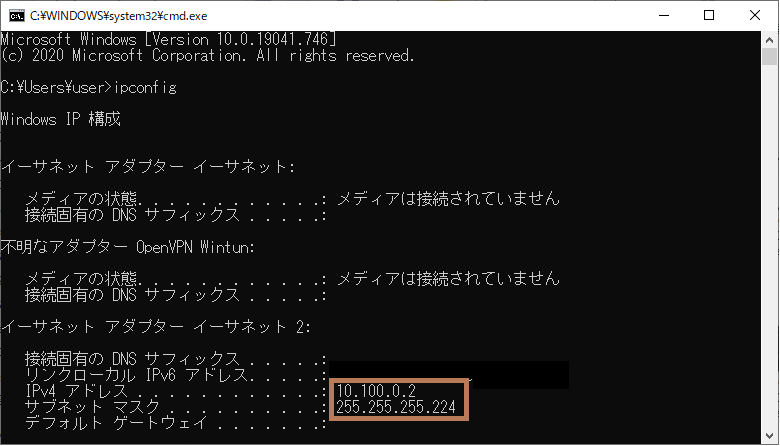

クライアント端末にてVPNアプリを起動し、VPN接続を行います。

無事、端末から8.8.8.8(Google Public DNS)へのpingが通ることを確認できました。

設定後の構成

設定後の構成になります。

クライアントCIDRは「10.100.0.0/20」を確認できます。

端末には、クライアントVPNエンドポイントで設定した「クライアントCIDR」から動的にIPアドレスが割り当てられます。

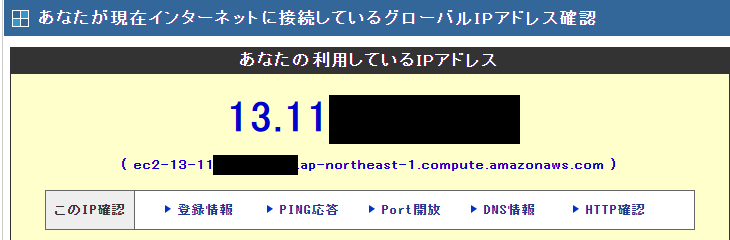

端末にて、CMANにアクセスを行ったところ、インターネットへ抜ける際に使用している

送信元IPアドレスが13.11.xxx.xxxであることを確認できます。

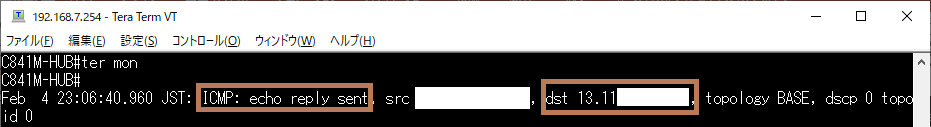

クライアント端末から自宅ルータのWAN I/Fへpingを行ったところ、echo replyが「13.11.xxx.xxx」へ送信していることがわかります。AWS内のVPCを経由して

戻っていることが確認できます。

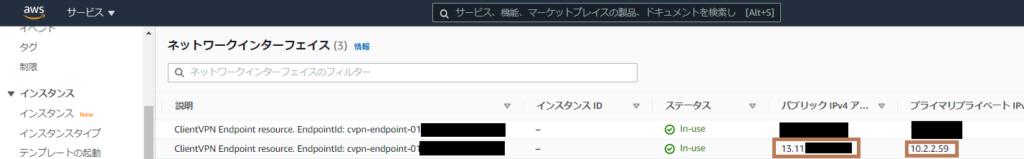

Client VPN接続を行うことで、VPC内にグローバルIPアドレス「13.11.xxx.xxx」を持ったENIが

作成されていることを確認できます。VPC接続時には、こちらのENIを経由しSourceNATされてInternetへ通信を行います。また、VPC内でのサーバ接続時は「10.2.2.59」を使用します。

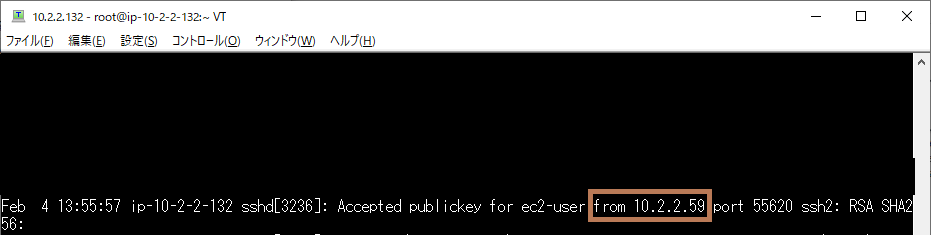

クライアント端末からIPアドレス:10.2.2.132のLinuxサーバへSSH接続を行い、アクセスログを

確認しましたところ、送信元IPアドレスが「10.2.2.59」を確認できます。

次回はサイト間VPN

次回はサイト間VPNを用いたInternet接続を確認していこうと思います。